Check the sql-injection Vuln web with Nmap

"ORANG MILITER"

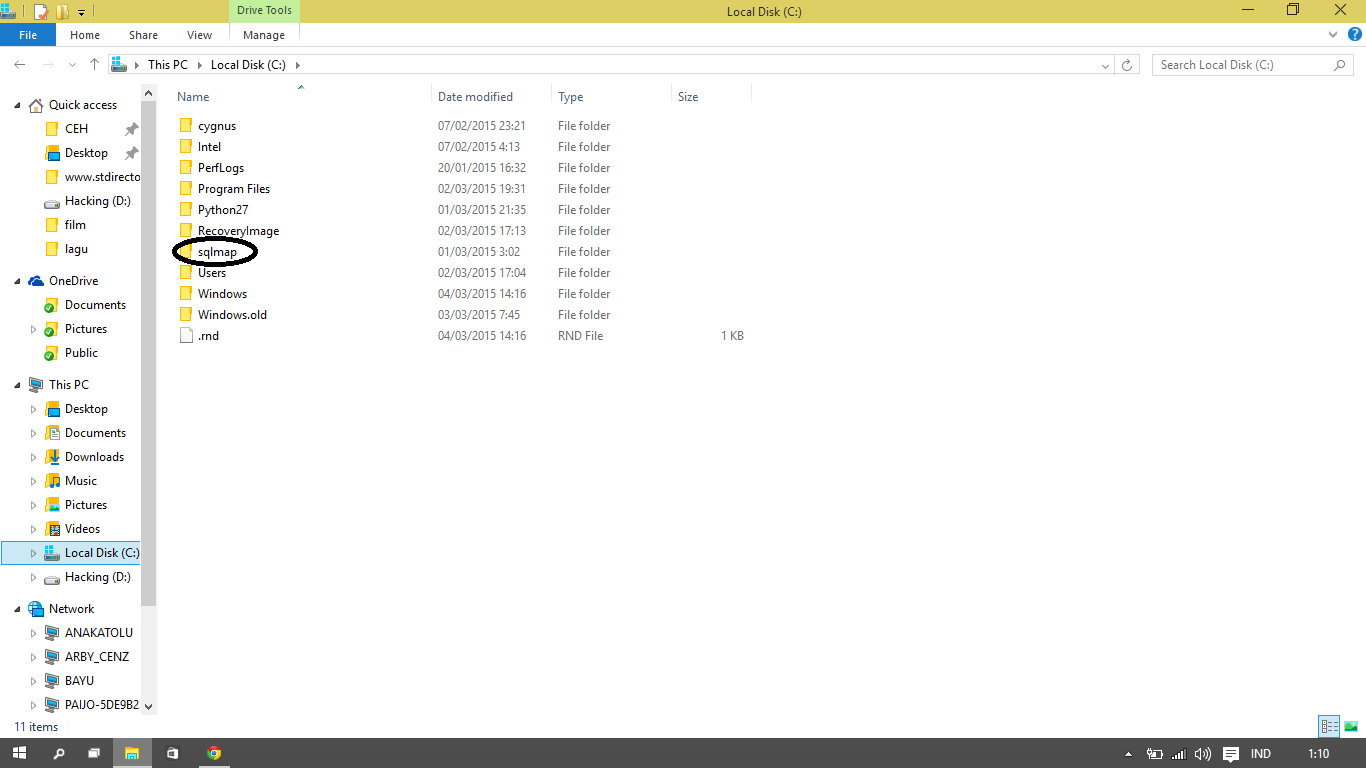

Kamis 19-januari-2017, menulis lagi setelah beberapa hari tidak login ke web ini, kali ini saya menulis apa yang sudah lama saya pelajari dan bahkan sudah banyak yang bisa menemukan celahnya. SQL-Injection, banyak orang yang menyalahgunakan celah ini, mungkin saya juga beberapa tahun yang lalu untuk mandapatkan akses login kesuatu web yang saya targetkan "bukan acak dengan Dorking", masuk ke topik pembahasan, bagai mana sih cara menemukan celah sql ini, sebenarnya ada banyak cara yang dilakukan oleh seorang hacker, cracker atau pentester untuk menemukan celah ini, tapi sekarang saya hanya menggunakan tools yang power full dengan sedikit command yang saya ketikan, mari kita lihat tulisan berikut ini :

root@mechine:~# nmap --script http-sql-injection <target_url>

Starting Nmap 7.01 ( https://nmap.org ) at 2017-01-19 20:06 WIB

Nmap scan report for target.com (xxx.xxx.xxx.x)

Host is up (0.029s latency).

Not shown: 988 filtered ports

PORT STATE SERVICE

21/tcp open ftp

22/tcp open ssh

26/tcp closed rsftp

53/tcp open domain

80/tcp open http

| http-sql-injection:

| Possible sqli for queries:

| http://target.com/admin/admin/berita/download.php?id=93%27%20OR%20sqlspider

| http://target.com/admin/admin/berita/download.php?id=89%27%20OR%20sqlspider

| http://taget.com/admin/admin/berita/download.php?id=6%27%20OR%20sqlspider

| http://target.com/admin/admin/berita/download.php?id=10%27%20OR%20sqlspider

|_ http://target.com/admin/admin/berita/download.php?id=9%27%20OR%20sqlspider

110/tcp open pop3

143/tcp open imap

443/tcp open https

465/tcp open smtps

993/tcp open imaps

3306/tcp open mysql

8080/tcp closed http-proxy

Nmap done: 1 IP address (1 host up) scanned in 41.99 seconds

mungkin hanya itu perintahnya tapi sangat bemanfaat, dan jangan menyalahgunakannya

jika ada pertanyaan silakan cek CONTACT >> telegram

Komentar

Posting Komentar